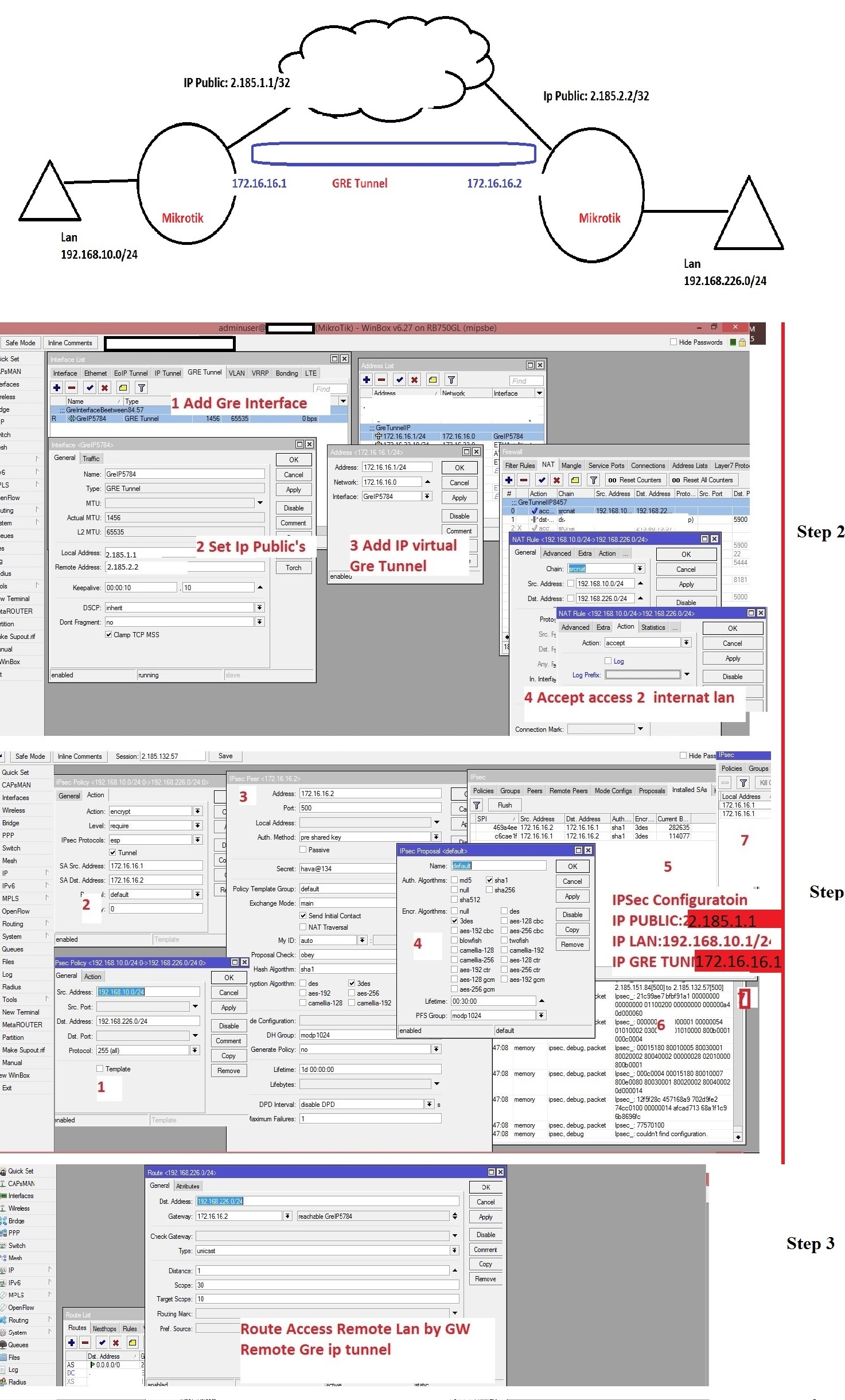

راه اندازی تانل GRE-IPIP بهمراه IPSEC بر اساس دیاگرام زیر . با نحوه تست اطمینان از اتصال

Mikrotik 1 (Left Lan)

Public (internet) IP: 2.185.1.1

Private (lan) IP: 192.168.10.0/24

Mikrotik 2 (Right Lan)

Public (internet) IP: 2.185.2.2

Private (lan) IP: 192.168.226.0/24

(ایجاد تانل جی آر ای بین دو آی پی ولید و استاتیک اینترنتی)

[adminuser@MikroTik1] > interface gre add name=gretunnel local-address=2.185.1.1 remote-address=2.185.2.2 keepalive=10,10 disabled=no

keepalive برای کنترل مدوام تانل در اجرا و فعال بودن می باشد عدد اول مدت زمان باقی ماندن را نشان می دهد و بعد از این مدت تا 10 ثانیه با با ارسال و دریافت پکت از مسیر، مسیر مربوط چکی شود اگر به شکست بخورد تالن کنسل می شود

در مثال زیر مدت 1800 ثانیه است

[adminuser@MikroTik] /interface gre> print

Flags: X - disabled, R - running, D - dynamic

# NAME MTU ACTUAL-MTU LOCAL-ADDRESS REMOTE-ADDRESS KEEPALIVE DSCP

0 R gre.H... auto 1460 2.185.1.13 2.185.15.2 1800,5 inherit

دیاگرام وسناریو اتصال دو شبکه محلی مختلف متصل به اینترنت و دارای IP ولید معتبر. بگونه ای که کلاینت های هر شبکه یکدیگر را پینگ نمایند و امکان انتقال فایل داشته باشند.

تنظیمات میکروتیک اول (سمت چپ) : مشابه این روند برای سمت دیگر با جابجایی IP ها

بجای کلمه GRE اگر IPIP استفاده شود تانل IPIP ایجاد می شود

مرحله 1:(ایجاد تانل جی آر ای بین دو آی پی ولید و استاتیک اینترنتی)

[adminuser@MikroTik1] > interface gre add name=gretunnel local-address=2.185.1.1 remote-address=2.185.2.2 keepalive=10,10 disabled=no

Local=نشانی پابلیک همین شبکه

Remote= نشانی پابلیک شبکه مقابل

مرحله 2:(آدرس درهی به اینترفیس منطقی GRE ایجاد شده)

[adminuser@MikroTik1] > ip address add interface=gretunnel address=172.16.16.1/24 network=172.16.16.0 disabled=no

مرحله 3:(مجوز دهی در عبور داده ها از اینترفیس تانل)

[adminuser@MikroTik1] > ip firewall filter add chain=input in-interface=gretunnel action=accept disabled=no

[adminuser@MikroTik1] > ip firewall filter add chain=output out-interface=gretunnel action=accept disabled=no

مرحله 4:(مجوز انتقال داده ها بین دو شبکه)

[adminuser@MikroTik1] > ip firewall nat add chain=srcnat src-address=192.168.10.0/2 4 dst-address=192.168.226.0/24 action=accept disabled=no

تا این مرحله تانل ایجاد (تصویر اول در دایگرام فوق) و در صورتی که در طرف دوم نیز تنظیمات درست انجام شود ping دو شبکه از هر طرف برقرار است برخی مواقع یکبار ریست کردن و یا Disable-enable کردن اینترفیس کارساز است. کمی فرصت دهید تا پینگ برقرار گردد.

[adminuser@MikroTik1] > ping 192.168.226.10

SEQ HOST SIZE TTL TIME STATUS

0 192.168.226.10 56 127 164ms

1 192.168.226.10 56 127 173ms

2 192.168.226.10 56 127 188ms

3 192.168.226.10 56 127 168ms

4 192.168.226.10 56 127 222ms

sent=4 received=4 packet-loss=0% min-rtt=128ms avg-rtt=172ms max-rtt=222ms

[adminuser@MikroTik1] > tool traceroute 192.168.226.10

# ADDRESS LOSS SENT LAST AVG BEST WORST

1 175.16.16.2 0% 8 236.3ms 126.8 60.6 236.3

2 192.168.226.10 0% 7 244.1ms 101.6 39.7 244.1

مرحله 5:(راه اندازی IPsec شامل Peers - Policy-Proposal ) (تصویر دوم در دایگرام فوق)

[adminuser@MikroTik1] > ip ipse policy add src-address=192.168.10.0/24 dst-address=192.168.226.0/24 sa-src-address=172.16.16.1 sa-dst-address=172.16.16.2 tunnel=yes proposal=default disabled=no

[adminuser@MikroTik1] > ip ipsec peer add address=172.16.16.2 auth-method=pre-shared-key secret=test proposal-check=obey hash-algorithm=sha1 enc-algorithm=3des dh-group=modp1024 lifetime=1d nat-traversal=no disabled=no

[adminuser@MikroTik1] > ip ipsec proposal add name=default auth-algorithms=sha1 enc-algorithms=3des lifetime=30m disabled=no استفاده شده در ساخت پالیسی

برای تست ارتباط کافیست دقت کنیم که در بخش Installed sa قسمت count byte اعدادی درج می گردد- قسمت 5 تصویر دوم

تنظیمات طرف دوم

[adminuser@MikroTik2] > ip address add interface=gretunnel address=172.16.16.2/24 network=172.16.16.0 disabled=no

[adminuser@MikroTik2] > ip firewall filter add chain=input in-interface=gretunnel action=accept disabled=no

[adminuser@MikroTik2] > ip firewall filter add chain=output out-interface=gretunnel action=accept disabled=no

[adminuser@MikroTik2] > ip firewall nat add chain=srcnat src-address=192.168.226.0/2 4 dst-address=192.168.10.0/24 action=accept disabled=no

[adminuser@MikroTik1] > ip ipse policy add src-address=192.168.226.0/24 dst-address=192.168.10.0/24 sa-src-address=172.16.16.2 sa-dst-address=172.16.16.1 tunnel=yes proposal=default disabled=no

[adminuser@MikroTik1] > ip ipsec peer add address=172.16.16.1 auth-method=pre-shared-key secret=test proposal-check=obey hash-algorithm=sha1 enc-algorithm=3des dh-group=modp1024 lifetime=1d nat-traversal=no disabled=no

[adminuser@MikroTik1] > ip ipsec proposal add name=default auth-algorithms=sha1 enc-algorithms=3des lifetime=30m disabled=no